Identity Fundamentals

アイデンティティ&アクセス管理(IAM)の紹介

アイデンティティとアクセス管理(IAM)とは何ですか?

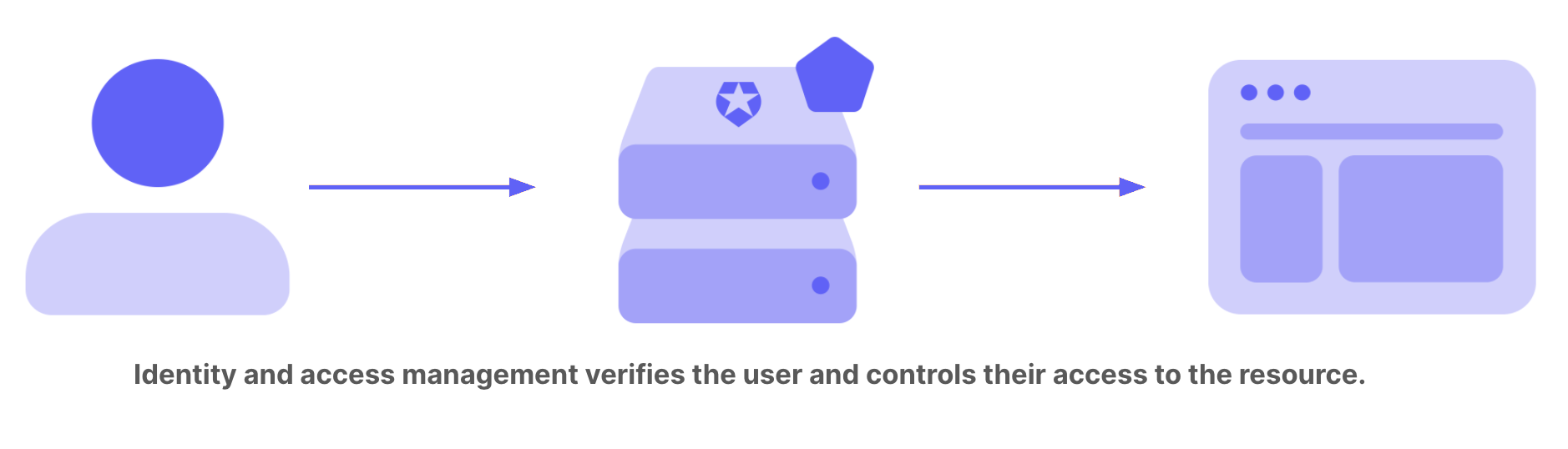

アイデンティティとアクセス管理は、ユーザー認証とリソースアクセスの制御を提供します。一般的にIAMとして知られるこの技術は、適切な人が適切なタイミングで適切な理由により適切なデジタルリソースにアクセスできることを保証します。IAMの基本概念

IAMを理解するには、いくつかの基本的な概念を知っておく必要があります:- デジタルリソースデジタルリソースは、コンピューターシステム内のアプリケーションとデータの任意の組み合わせです。デジタルリソースの例には、Webアプリケーション、API、プラットフォーム、デバイス、またはデータベースが含まれます。

- IAMの核心はアイデンティティです。誰かがあなたのリソースへのアクセスを求めています。それは顧客、従業員、メンバー、参加者などかもしれません。IAMでは、ユーザーアカウントがデジタルアイデンティティです。ユーザーアカウントは、ソフトウェア、IoTデバイス、ロボットなどの非人間を表すこともできます。

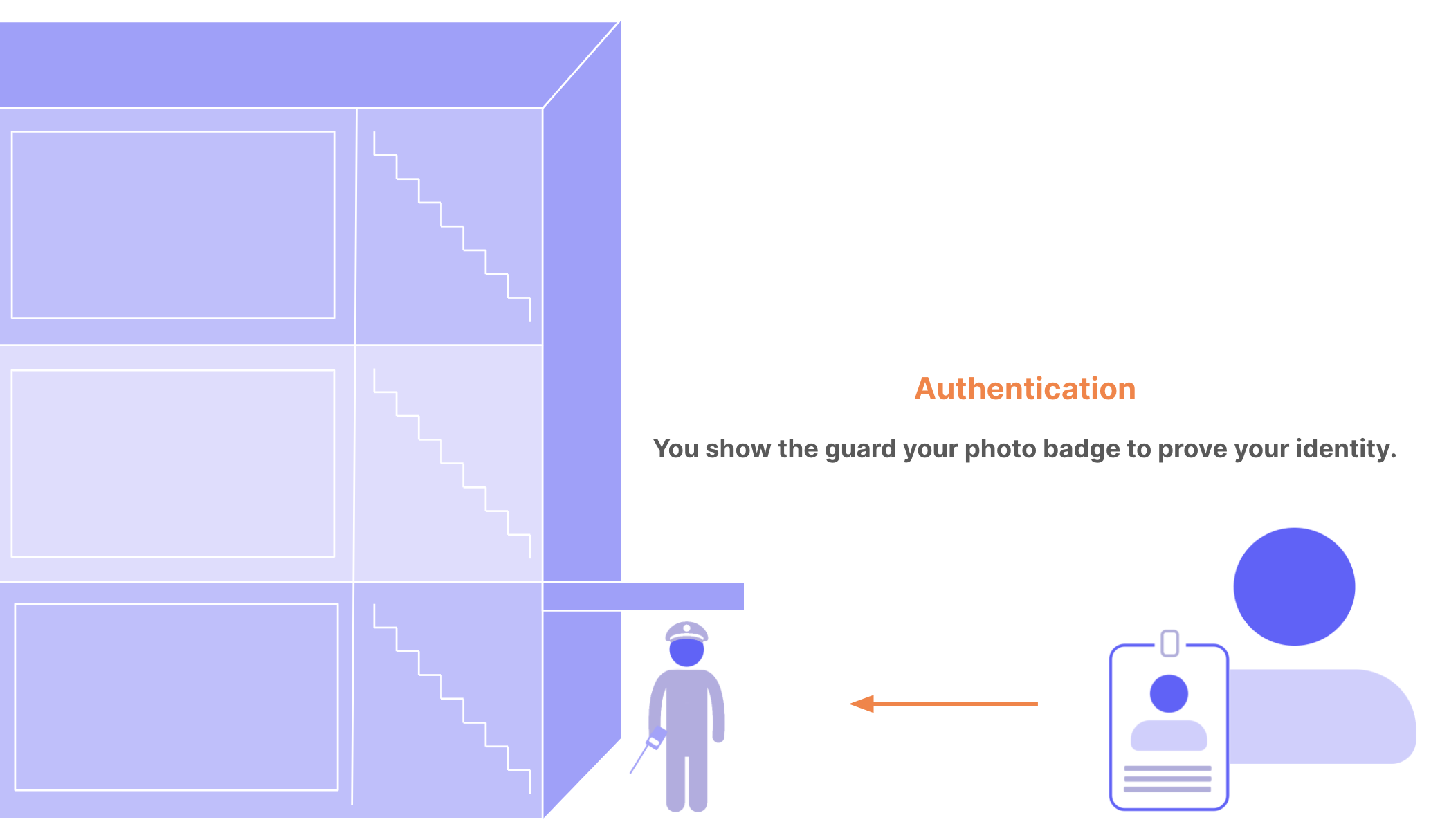

- 認証は、デジタルアイデンティティの検証です。誰か(または何か)が、自分が主張するユーザーであることを証明するために認証を行います。

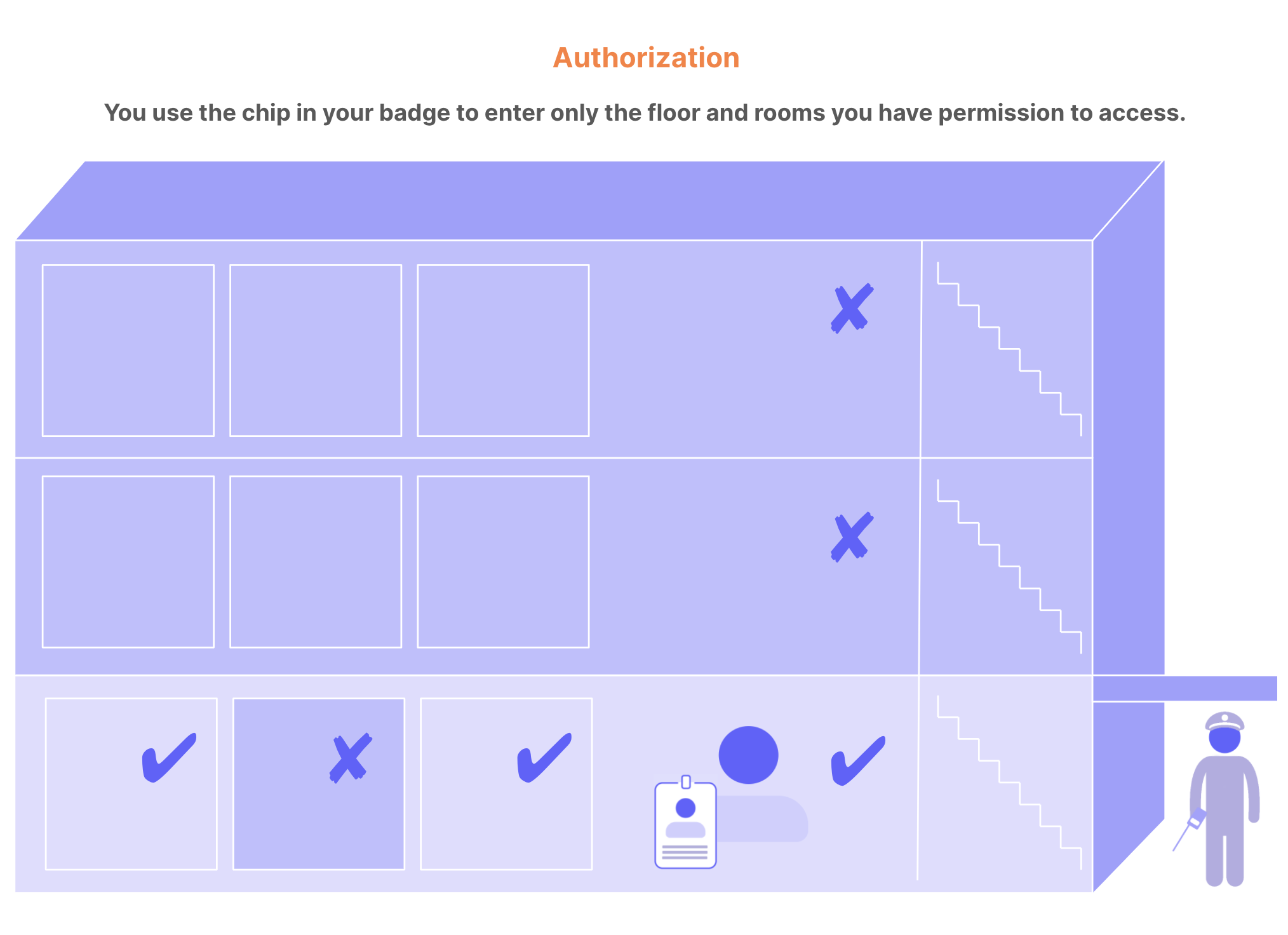

- 認可は、ユーザーがアクセスできるリソースを決定するプロセスです。

認証と認可の違い

認証と認可は、ユーザーにとって単一の体験のように見えるため、混同されがちです。しかし、これらは2つの別個のプロセスです:認証はユーザーのアイデンティティを証明し、認可はユーザーの特定のリソースへのアクセスを許可または拒否します。 認証と認可をオフィスビルのセキュリティシステムとして考えることができます。ユーザーはビルに入りたい人々です。人々がアクセスしたいリソースは、ビル内の領域です:フロア、部屋など。 Authentication:ビルに入る際、警備員に写真付きIDバッジを見せる必要があります。警備員はバッジの写真とあなたの顔を比較します。一致すれば、警備員はあなたをドアの中に通し、ビルのさまざまな領域へのアクセスを試みることができます。警備員はあなたがどの部屋にアクセスできるかを教えません。彼らはただ、あなたが主張する人物であることの証明を得るだけです。これが認証です:ユーザーのアイデンティティを確認すること。

IAMは何をするのか?

アイデンティティとアクセス管理は、ユーザー認証とリソースアクセスの制御を提供します:- ユーザーがどのようにしてあなたのシステムの一部になるか

- どのユーザー情報を保存するか

- ユーザーがどのように自身のアイデンティティを証明できるか

- ユーザーがいつ、どのくらいの頻度でアイデンティティを証明する必要があるか

- アイデンティティを証明する体験

- 誰が異なるリソースにアクセスできるか、できないか

- シームレスなサインアップとログイン体験:スムーズでプロフェッショナルなログインとサインアップ体験が、あなたのブランドのルックアンドフィールと言語で、アプリ内で行われます。

- 複数のユーザーアイデンティティソース:ユーザーは、様々なソーシャル(GoogleやLinkedinなど)、エンタープライズ(Microsoft Active Directoryなど)、その他のアイデンティティプロバイダーを使用してログインできることを期待しています。

- 多要素認証(MFA):パスワードが頻繁に盗まれる時代において、追加の身元証明を要求することが新しい標準となっています。指紋認証やワンタイムパスワードは、一般的な認証方法の例です。詳細については、多要素認証(MFA)をお読みください。

- ステップアップ認証:高度な機能や機密情報へのアクセスには、日常的なタスクやデータよりも強力な身元証明が必要です。ステップアップ認証は、選択された領域や機能に対して追加の身元確認を要求します。詳細については、ステップアップ認証の追加をお読みください。

- 攻撃保護:ボットや悪意のある行為者がシステムに侵入するのを防ぐことは、サイバーセキュリティの基本です。詳細については、攻撃保護をお読みください。

- ロールベースアクセス制御(RBAC):ユーザー数が増えるにつれ、各個人のアクセスを管理することはすぐに非現実的になります。RBACでは、同じロールを持つ人々は同じリソースへのアクセス権を持ちます。詳細については、ロールベースアクセス制御をお読みください。

- きめ細かな認可(FGA):リソースやテクノロジーへのユーザーアクセスを管理するためのより多くのオプションが必要な場合、関係ベースのアクセス制御を使用してロールベースを超えることができます。個々のユーザーに特定のリソースへのアクセスを与え、特定のユースケースに最適なソリューションを決定できます。詳細については、きめ細かな認可とは何か?

IAMはどのように機能するか?

「アイデンティティとアクセス管理」は明確に定義された単一のシステムではありません。IAMはデジタルリソースへの安全なアクセスという課題を解決するための規律とフレームワークの一種です。IAMシステムを実装するためのアプローチには無限の可能性があります。このセクションでは、一般的な実装における要素と実践について探ります。アイデンティティプロバイダー

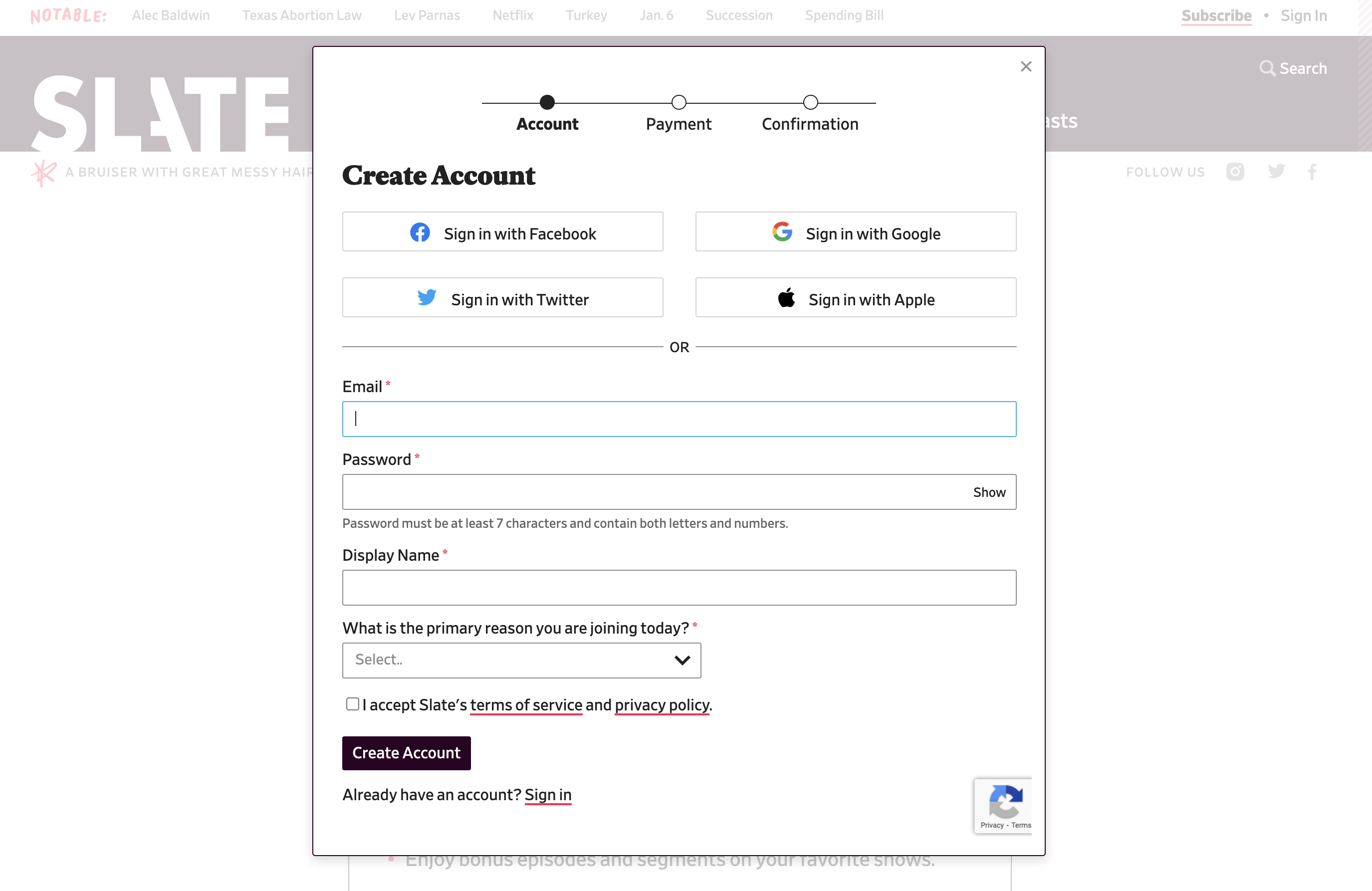

過去には、アイデンティティとアクセス管理の標準は、システムがユーザーのためにアイデンティティ情報を作成し管理することでした。ユーザーが新しいWebアプリケーションを使用したい場合、毎回アカウントを作成するためのフォームに記入しました。アプリケーションはログイン認証情報を含むすべての情報を保存し、ユーザーがサインインするたびに独自の認証を実行しました。 インターネットが成長し、より多くのアプリケーションが利用可能になるにつれ、ほとんどの人々は無数のユーザーアカウントを蓄積し、それぞれに覚えるべきアカウント名とパスワードがありました。このように機能し続けているアプリケーションは多くありますが、多くの他のアプリケーションは現在、開発とメンテナンスの負担とユーザーの労力を減らすために、アイデンティティプロバイダーに依存しています。 アイデンティティプロバイダーは、アイデンティティ情報を作成、維持、管理し、他のアプリケーションに認証サービスを提供することができます。例えば、Googleアカウントはアイデンティティプロバイダーです。ユーザー名、フルネーム、職位、メールアドレスなどのアカウント情報を保存します。Slateオンラインマガジンでは、情報を新たに入力して保存する手順を踏むのではなく、Google(または他のアイデンティティプロバイダー)でログインすることができます。

認証要素

認証要素はユーザーの身元を証明する方法です。一般的に、以下の基本的なタイプに分類されます:| 要素タイプ | 例 |

|---|---|

| 知識(あなたが知っているもの) | PIN、パスワード |

| 所有(あなたが持っているもの) | 携帯電話、暗号化キーデバイス |

| 固有性(あなたの特徴) | 指紋、顔認証、虹彩スキャン |

認証と認可の標準

認証と認可の標準は、以下の方法に関するガイダンスを提供するオープンな仕様とプロトコルです:- アイデンティティを管理するIAMシステムの設計

- 個人データの安全な移動

- リソースにアクセスできる人の決定